花样攻击!13.7亿数据泄露大案 物联网设备只能束手就擒?

回顾2016年常用的物联网设备攻击手段

本文引用地址://m.amcfsurvey.com/article/201703/344994.htm不要以为14 亿身份泄露曝光事件与物联网时代丝毫没有关系,事实上黑客使用的是相同的攻击方法,Slowloris攻击则是最广为人知的方法。而唯一不同的就是攻击的对象转为物联网设备而已。

在智能化解决方案供应商Radware ERT团队的全年不断地回顾并分析这些攻击后,得出了一个结论:在2016年,攻击者最常用的两个攻击是突发式攻击,又名“打了就跑”攻击,另一个是高级持续性拒绝服务(ApDoS)攻击。

就拒绝服务攻击而言,2016年应该算是多事之秋了。在这一年里,整个行业遭遇了有史以来规模最大的攻击,并出现了很多测试并挑战现代防御措施的新攻击方法。Radware发现许多攻击者使用了随机间隔的高容量突发式攻击,这些攻击可以持续数周,包含有多个可以同时攻击所有网络层的攻击载体。这些类型的攻击很可能引发网络服务器SLA的频繁中断,并阻碍合法用户访问服务。

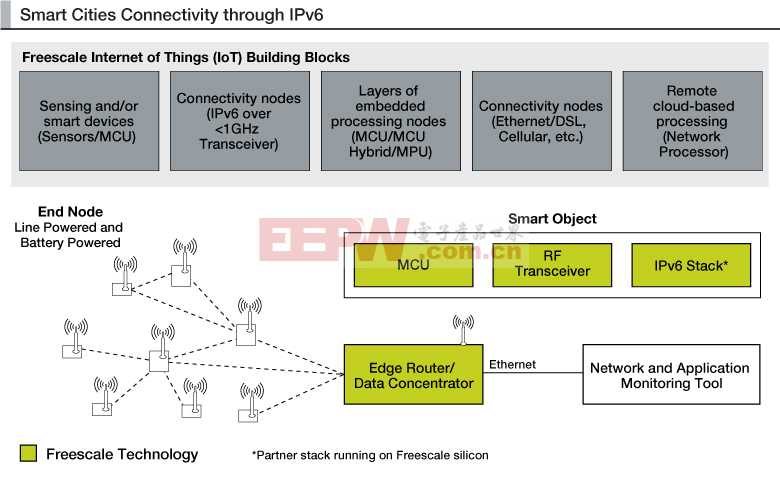

另一方面,黑客也在寻求可以实行网络瘫痪式攻击的新载体和方法。2016年,Radware注意到物联网(IoT)被广泛用于创建强大的僵尸网络,以及BlackNurse、ICMP攻击等许多新的攻击载体。最值得注意的是某用户在HackForum上发布的Mirai僵尸网络源代码。该僵尸网络利用了在基于BusyBox的IoT设备上发现的60多个出厂默认凭证,创建了迄今为止最为强大的僵尸网络。Mirai背后更令人关注的因素之一就是通用路由封装(GRE)攻击载体。这一相对较新的方法在数据包中封装了包含大量的数据,试图使接收网络因解封负载时而耗尽资源。

DDOS攻击最简单产生效果,因为一般设备都会固定死服务器地址,只要源源不断的建立连接发送数据,很快就可以耗尽服务器资源。并且绝大部分物联网云平台非常脆弱,在此非法数据攻击之下,可以靠近CPU、内存、带宽,并产生大量错误日志消耗硬盘资源。所有固定指向该服务器的硬件设备,将全部无法使用网络功能。

其他物联网设备攻击方法

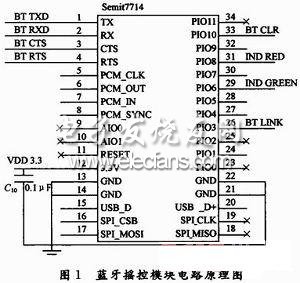

重放攻击RelayAttach

反复给设备上电断电,观察数据包变化情况。如果多次上电断电得到的数据包相同,那么就完全具备了重放攻击的条件。那么只需要把这个数据包内容按照十六进制字符复制下来,然后借助工具向服务器相应端口快速发送海量请求。基于安全评估需要,超级码神工具提供该功能。重放攻击最大优势是不怕一切防火墙,因为发过去的数据包都是合法数据包,防火墙必须放行!

业务数据干扰

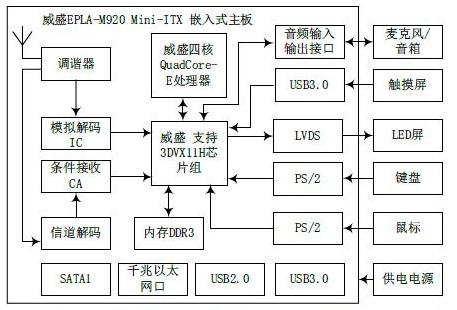

一般硬件跟服务端通信指令分为三种:登录验证、心跳、业务数据传输。目前国内小公司生产的联网设备,约有90%根本没有登录验证,这就为业务数据干扰攻击提供了可能。这些小公司几乎没有互联网系统开发经验,大多数从串口设备控制转化而来,熟悉Modbus(没有验证),直接进行业务数据透传,根本没有验证和心跳。更多的公司没有能力去做联网通信模块,直接采购其它小公司的联网模块,最多的就是串口透传模块。而模块提供商为了降低模块使用复杂度以及提升兼容性,更不会去做验证。

如果多个数据包格式完全一样,只有局部数据变化,很有可能就是直接透传的数据。这个时候,安全评估人员不仅可以解码得到设备出来的数据,还可以伪造数据发给服务端。

WiFi攻击

最近两年WiFi在智能硬件中的应用非常流行。一般WiFi模块有3种用法:

模块自身带有一些IO口,可以实现简单的开关控制。模块厂商会开放控制协议。

· 串口透传,单片机发给模块的任何数据,模块都会发给对应的云平台,云平台下发的数据也可以通过串口收到

· SoC片上开发,自定义协议

很显然,前面两点简单易用,但正是这个原因,通信协议根本没有加密,也没有设备的身份验证。目前在市场上99%模块都是这样,比如最流行的ESP8266。至今为止,尚未见到过做了安全处理的WiFi模块。

Zigbee攻击

Zigbee宣称很安全,但是进入国内以后,所有厂商基于商业壁垒需要,都会修改Zigbee协议,或者加上不同的密码。Zigbee模块跟WiFi模块类似,前面两点同样非常容易攻击。不管Zigbee协议是多么的安全,同一家模块厂商生产的Zigbee模块通信密码都是完全一样的,除非客户特别要求。也就是说,如果安全评估人员想攻击Zigbee设备或Zigbee网关,只需要去同一个Zigbee模块厂家购买一个模块即可。

RF射频攻击

RF设备一般工作在433M/315M,作为第一代智能家居核心无线技术,它只能传输几个数据位,根本没有加密,也根本没有能力加密。常见攻击方法是设计一块在该频段的接收设备,监听无线空间的控制信号,只需要重发即可达到同样的控制效果

面对各种攻击,我们并非束手无策

进入2017年之后,随着物联网设备的使用和部署变得越来越广泛,Radware预计,因为物联网设备糟糕的安全性,攻击者将会找到物联网设备更多的漏洞,并将这些漏洞与Bashlite等其他僵尸网络结合起来进行攻击,很可能实现攻击规模记录。

但是,尽管攻击手法多种多样,并这并不意味着我们就束手无策了。其实无论是个人或者是企业都可以采取一定的措施来预防:

就个人来说,用户应该把物联网设备当成个人电脑来对待,立刻更改默认密码并定期检查安全补丁,并坚持使用HTTPS界面。在没有使用的情况下,可以选择关闭设备。如果这个设备还有其他不使用的连接协议,也可以立刻禁用。

企业而言,企业可以通过许多方法来防御攻击,包括启动网络基础设施,确保进出网络的数据都完全可视。这可以帮助检测攻击,并确保他们有足够的止损容量和能力。最后,预备一个防御计划,保持更新并定期演练。同时,留心那些远程登陆服务器,千万不要把远程登陆服务器和面向公众的设备连接。

评论