802.11b与HomeRF谁更安全?

无线局域网的安全性备受关注。

本文引用地址://m.amcfsurvey.com/article/201706/352049.htm对于大多数无线局域网用户来说,安全性主要涉及数据传输安全、非授权访问和拒绝服务(DoS)三个方面。

数据传输安全:无线局域网通过无线电波在空中传输数据,所以在数据发射机覆盖区域内的几乎任何一个无线局域网兼容设备都能够接收到这些数据。如果没有合适的安全措施,网络上任何一个已注册用户都可以存取数据,甚至修改公司内部有价值的数据文件。

非授权访问:指未经授权的用户也可以访问网络资源与设备。只要允许外界用户进入网络,就可能产生不安全因素。比如,远程访问服务器允许在外出差的销售和市场人员通过拨号来收取电子邮件,这些都为黑客、病毒或其他侵入者提供了入侵的可能。

拒绝服务: 这是为网络或设备处于阻塞或正常工作状态被打乱的情况而设计的一种操作。可是,如果非法业务流覆盖了所有的频段,合法业务流就不能到达用户或接入点,发生拒绝服务,这就是所谓的“拒绝服务攻击”。如果有适当的设备和工具,攻击者很容易破坏2.4GHz频段信号特性,直至无线网络完全瘫痪。另外,无绳电话、婴儿监视器以及其他工作在2.4GHz频段上的设备都会扰乱使用这个频率的无线网络。

在这三个方面,802.11b无线局域网和HomeRF(家庭射频)技术谁优谁劣呢?

A.数据传输安全

对用户来说,最为重要的一点是当他们进行数据传送或接收时如何防止信息的泄漏。

802.11b

在保护数据安全方面,IEEE 802.11b标准中采用了一种名为WEP(Wired Equivalent Privacy:有线对等保密)的加密机制。 WEP基于40位的加密密钥和24位的初始化向量IV (Initialization Vector)。有一点要强调,即采用WEP的最初目的是为了防止不经意的偶然窃听,而不是对付刻意的攻击,而且WEP也不是为保护802.11系统中进行数据传输而设计的惟一方法。过去一年多的时间里,WEP协议遭受了持续攻击。UC Berkley的专家们发表了名为《 截获移动通信--论802.11的不安全性》的白皮书,不久前又宣布在互联网上免费提供一种名为AirSnort的免费软件程序。利用AirSnort软件,攻击者完全有可能破解WEP密码,即使延长到128位加密也是如此。

HomeRF

HomeRF标准中制定的加密密钥长度为128比特,初始化向量为32比特,重复使用周期为半年。802.11b使用的初始化向量为24比特,重复使用周期为半天。此外,HomeRF的系统维护程序详细指定了如何选择并使用初始化向量,这大大减少了初始化向量重复出现的概率,有效地增强了抗攻击性。

B.非授权访问

在无线局域网中,用户必须知道是否有非授权用户能够访问该网络,并且能够破解加密的数据流,将私人数据注入网络或是进行其他非法操作。

802.11b

最近发表的几篇学术论文都指出802.11网络在访问控制方面存在的缺陷。

802.11b标准中默认的协议是“开放系统认证”协议,这就意味着这种网络会对任何发出请求的用户给予身份认证。换句话说,开放系统认证对企图侵入网络的黑客来说没有任何防护作用。

美国朗讯公司在802.11b的基础之上,开发出了一套更加可靠而专用的访问控制协议,被称为“封闭网络”协议,并已研制出了执行该协议的相关产品。当然,由于其专用性,这些产品与原有其他厂商的802.11b产品不兼容,这意味着这些产品无法与其他制造商的产品协同工作。但朗讯公司的封闭网络方案很快也被人们找出了漏洞。在这种网络中,管理信息中包含网络名,而这些管理信息在访问节点和客户端设备之间广播。入侵者很容易就可以窃取到网络名,从而获得访问该“封闭网络”的访问权。

HomeRF

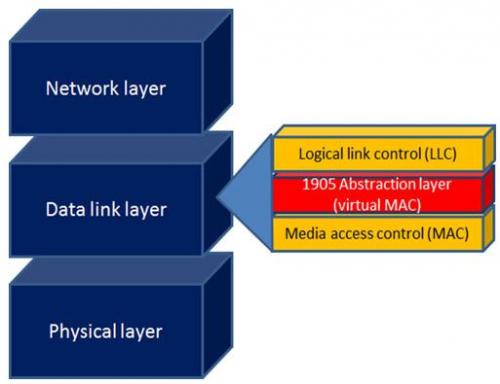

HomeRF网络设备使用一种共享的秘密网络ID。如果没有这个秘密网络ID,HomeRF网络兼容设备就无法接入。由于HomeRF网络的物理层采用了跳频技术,所以接收设备要接收数据就必须与访问节点的跳频序列同步。为实现同步,客户端设备必须要有与访问节点相同的共享秘密ID。如果没有该参数,这个未授权的无线设备就不会实现与访问节点的同步,这样在空中传播的数据也就不会被其截获。

初步看来,HomeRF利用网络ID进行访问控制的方式与朗讯公司开发的“封闭网络”访问控制机制具有相同的弱点,其实并非如此。802.11b的物理层发射频率固定,而且使用的是单一的直接序列扩频码。因此,只要使用标准的客户端设备接口卡,在中心频率附近搜索,很容易就能将其搜索到。

HomeRF防止非授权访问的功能更强一些的主要原因是通常可获得的商业设备不支持此类功能。进行安全性评估时不但要考虑攻击的可能性,而且还要考虑攻击的难度。理论上说来,HomeRF网络遭受攻击的可能性与802.11b系统相同,但相对来说,攻击的难度却大有不同。由于802.11b采用固定的频率与扩频码,所以任何与802.11b网络兼容的设备都有可能成为窃取设备。而对于采用跳频技术的HomeRF网络来说,情况就大不相同了。如果一个黑客要获得某HomeRF网络的跳频信息,他需要建立能够满足HomeRF频率特性的特殊设备,截获信号并解调出原始发射信息,然后利用HomeRF网络调制方案与帧结构知识对原始发射信息进行译码,才可确定网络ID和跳频序列。

C.拒绝服务(DoS)

对黑客而言,破坏一个网络的最简单的方法就是令其瘫痪。拒绝服务攻击就可达到此种效果。在这一点上802.11网络比较脆弱,除非改变其物理层基本结构。HomeRF的物理层采用了跳频技术,对防止拒绝服务攻击的能力有所提高。

802.11b

802.11b网络中的直接序列扩频技术采用固定不变的频率和单一的直接序列扩频码,而且在任何时间对任何用户而言这些都是固定不变的。所以任何人都能产生有效的802.11b控制数据包,只要他所用的设备能与其他802.11b兼容设备兼容。同样,任何与之兼容的网络设备也都可接收到空中传输的控制数据帧。

一个攻击者对无线网络发起拒绝服务攻击时通常所采用的方法有:

1. 反复发送确认请求,以此来干扰访问节点进行正常的请求确认;

2. 请求剥夺合法用户的认证;

3. 模仿访问节点的行为,欺骗用户,但并不对其提供高层的服务;

4. 通过发送RTS/CTS帧干扰空中信号。

802.11b采用固定的频率和单一扩频码,破坏者的设备可以基于对空中电波的监听选择一个频道,然后周期性地发送RTS/CTS帧,这不会造成网络阻塞,而会使正常的操作发生延迟,直至瘫痪。

HomeRF

与802.11b不同,破坏者必须要克服HomeRF网络中所采用的跳频技术,才能检测到HomeRF控制帧。一个黑客,如果要对一个HomeRF访问节点发送干扰信息帧,他首先必须要确定的是在任意时间该访问节点处于那个频点上。当然,这并非是不可能的,但如前所述,相较于802.11b网络而言这是极其困难的。还有一点要说明的是,在HomeRF网络范围之中,每一访问节点都有自己的跳频序列,并且HomeRF的MAC层将忽视所有外部网络ID,所以实际上一个普通意义上的拒绝服务攻击对HomeRF网络而言几乎是不存在的。

通过上述三个方面的比较,可以看出就安全性而言,802.11b的性能稍逊于HomeRF。但是,随着无线局域网标准的更新和技术的进步,802.11网络最终有可能能够实现合理有效的底层加密技术,来克服当前WEP协议的缺陷。但是,当前所购置的802.11b网络设备必须用将来的新设备全部替换掉之后,才能实现这些功能。

评论